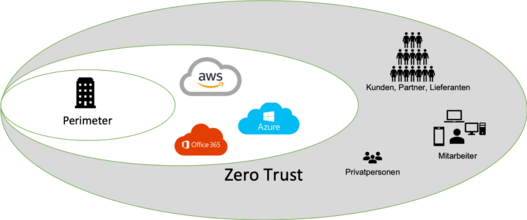

Cyber Security hat in den vergangenen Monaten und Jahren einen ganz neuen Status erlangt: Ein Zeitalter des „Zero Trust“ ist angebrochen und mit ihm hat sich der Blick auf Sicherheitsbedrohungen drastisch verändert.

Während sich der Sicherheits-Perimeter bislang auf eine überschaubare Größe, vorwiegend das firmeninterne Netz, beschränkte, umfasst er mittlerweile die ganze Welt. Unser Business Development Manager Anton Peter gibt im Folgenden seine Einschätzung und beurteilt mögliche Konsequenzen.

Neue Anforderungen an Cyber Security

Die Zeiten, in denen man sich in einem internen Netzwerk sicher fühlte, alles Böse nur von außen eindringen konnte und externe Zugriffe ausschließlich per VPN erfolgten, sind endgültig vorbei. Mehr und mehr Mitarbeiter haben den Anspruch, uneingeschränkt und ortsunabhängig auf Anwendungen sowie Firmendaten zuzugreifen – und das nicht nur während der Corona-Pandemie. Diesen Anforderungen muss das Unternehmen entsprechend nachkommen und die Wünsche der Kolleginnen und Kollegen berücksichtigen. Mit der digitalen Transformation wird die Welt zum Dorf. Cyber Security hat damit umgehen zu können, dass Unternehmensdaten in der Cloud liegen, das Netzwerk nunmehr dem Internet entspricht und jedes Gerät, das einen Netzwerkanschluss hat, einen potenziellen Client darstellt.

Mögliche Cyber Security-Lösungsansätze

Sicherheit kann folglich nicht mehr durch eine simple Firewall gewährleistet werden. Hier sind Sicherheitslösungen erforderlich, die auf verschiedenen Ebenen agieren und allen Aspekten moderner Cyber Security gerecht werden. Klar ist: Eine „One Fits All“-Lösung wird es nicht geben. Viel mehr sind feingranulare Zugriffsberechtigungen, gesicherte Identitäten und nicht zuletzt auch sichere Authentisierungsmechanismen gefragt.

Die vor Jahren noch belächelten und als „zu kompliziert“ deklarierten Multi-Faktor-Authentisierungen sind essenziell geworden – ohne sie kann den neuen Anforderungen nicht entsprochen werden. Moderne Lösungen sind heute vergleichsweise einfach, sicher und ermöglichen – sofern bereits während des Onboarding-Prozesses eingebunden – ein einfaches Handling. Auch hier existieren fertige Lösungen aus der Cloud.

Modernisierung von Identity Access Management

Ein Umdenken ist gefragt: Anbieter von klassischen IAM-Enterprise Lösungen müssen sich lösen und sich den neuen Herausforderungen stellen.

Anton PeterBusiness Development Manager TIMETOACT GROUP Schweiz GmbHEine klare Differenzierung „interner“ und „externer“ Benutzer wird immer schwieriger: Prozesse wachsen stärker zusammen, ebenso die Behandlung von Berechtigungen. Hier kommt das Zero Trust Modell zum Tragen, das davon ausgeht, dass jeder Zugriff potential Gefahren birgt und auch so behandelt werden muss.

Nach wie vor ist es aber essentiell, die Identität des Individuums, welches auf die Informationen zugreifen will, zu kennen. Um dies zu ermöglichen, muss die notwendige Grundlage geschaffen werden. Eine der Voraussetzungen für das Zero Trust Model ist somit ein sehr gut funktionierendes Identity Management.

Sie interessieren sich für das Thema IAM oder möchten ihr Identity Management gerne modernisieren? Beginnen Sie die Reise zur digitalen Zukunft noch heute! Gerne steht Ihnen einer unserer Experten beratend zur Seite.

Kontakt

Erfahren Sie mehr

Administrationstiefe von IAM-Systemen

Zero Trust – oder lassen Sie jeden rein?

Warum der Überwacher überwacht werden muss

Gesundheitswesen

Innere und äußere Sicherheit

IT-Security – Schutz vor Cyberangriffen

Spoofing und Phishing

Digitaler Wandel in der Öffentliche Verwaltung

Flexibel mit der Atlassian Cloud

IT Professional (w/m/d)

CIAM als wertvolle Unterstützung im digitalen Vertrieb

Webcast: "Expedition zum Identity Management"

So verheiraten Sie One Identity Safeguard & -Manager

Darum sollte PAM für Sie kein unbekanntes Wort sein!

Incident Kommunikationsmanagement

FinOps Microsoft – Microsoft Cloud Kostenoptimierung

Confluence von Atlassian

Initiativbewerbung

Jira Service Management von Atlassian

Atlassian Roundtable: Level Up your Service Management!

Atlassian Roundtable: Aufstieg in die Atlassian Cloud!

FinOps Consulting

GARANCY IAM Suite – Das bietet Version 3

Was ist eigentlich „Single-Sign-On“ (SSO)?

FinOps – Was ist das?

Warum Authentifizierung unser ständiger Begleiter ist

Bamboo, Bitbucket, Sourcetree

So finden Sie das optimale IAM-Tool für sich!

CSRD mit grüner Technologie umsetzen

Mit Nachhaltigkeit zu mehr Bewusstsein und Verantwortung

novaMove: Unsere Schritt- & Bewegungschallenge

Anwendungsmöglichkeiten

Enterprise Service Management

Enterprise Content Management (ECM) Beratung

GreenOps: Der Weg zu Transparenz und Effizienz in der Cloud

Wir sind 2024 Google Cloud Sales Partner of the Year - Alps!

Gemini at Work – AI Action in Zürich & Berlin

GARANCY – vielfältigen IAM-Möglichkeiten

log4j Sicherheitslücke: Produkte vieler Hersteller betroffen

Kostenloses Webinar Freshworks Freddy AI am 22. Oktober 2024

Google Cloud Summit Germany - wir sind dabei!

Meet CLOUDPILOTS @ Hannover Messe

CLOUDPILOTS mit Google Cloud @ SCCON 2024

Security, Identity & Access Management

Individuelle & professionelle Beratung für Ihre Datenbanken

Mix aus IASP & ILMT Betreuung für optimales Lizenzmanagement

Konzeption individueller Business Intelligence-Lösungen

Wie cloudbasiert digitale Kundenprozesse optimiert werden

Analytics & Business Intelligence

Neue Business Unit Managed Modern Endpoint bei novaCapta

novaCapta und Ontinue schließen Partnerschaft

Passwörter heute – der Status quo

Proof-of-Value Workshop

Data Lake & Data Warehousing zur Speicherung von Big Data

Data Science, Artificial Intelligence und Machine Learning

Dashboards & Reports zur Visualisierung von Informationen

TIMETOACT GROUP erwirbt Atlassian Partner catworkx

Data Integration Service und Consulting für Ihr Unternehmen

Data Governance Consulting für Datenqualität und Sicherheit

Enterprise Identity Roadshow

Microsoft Spezialisierung Azure Virtual Desktop

novaCapta erhält Modernize Endpoints Specialization

IT Asset Management – Kosten und Risiken nachhaltig senken

Erneute Auszeichnung von Microsoft

IBM Cloud Pak for Data Accelerator

Weitere Auszeichnung für novaCapta: "Intelligent Automation"

Veränderungen in der Geschäftsführung der novaCapta GmbH

Kleine Geschichte des Passworts

Versicherungsbranche

Self-Sovereign Identity Teil 2: Identitäten

Self-Sovereign Identity Teil 1: Die Geschichte

Security Architect / Consultant (w/m/d)

Die Zukunft des Passworts – Login ohne Gehirnakrobatik

Intelligent Document Processing für Versicherungen

DRV erhält BSI-geprüftes Identity Management

Change, Release and Transition Manager:in (w/m/d)

Change und Adoption Consultant (w/m/d)

Cloud Developer (w/m/d) für Microsoft Technologien

Enterprise Cloud Architect (w/m/d)

IT Architect M365 (w/m/d)

DevOps Engineer (w/m/d)

IT Consultant Modern Communications (w/m/d)

IT System Engineer Azure (w/m/d)

M365 Gamechanger:in (w/m/d)

Microsoft 365 Purview Engineer (w/m/d)

Senior Azure Data Engineer / Scientist (w/m/d)

Senior DevOps Engineer (w/m/d)

Technical Consultant / Infrastructure Specialist (w/m/d)

Lizenz- und Softwareberatung aus einer Hand

Von Notes zu Microsoft 365

Releasewechsel eines eingesetzten IAM-Tools

Self-Sovereign Identity Teil 3: Eine neue Ära

Digitalisierung der Energiebranche

Dynamics 365 Consultant (w/m/d)

Daten nutzen zur Digitalen Planung und Optimierung