Zuallererst: Was ist eigentlich die Self-Sovereign Identity?

Die selbstsouveräne Identität ist eine Ausprägung eines ID- oder Identitätssystems, bei dem jeder Einzelne als Dateneigentümer die Kontrolle darüber behält, wann, gegenüber wem, wie und wie lange die eigenen Identitätsdaten freigegeben und verwendet werden dürfen. Dies erfordert eine selbstverwaltete Identität, bei der jeder von uns die Kontrolle hat, da wir die Identität selbst erstellt haben.

Bei diesen Identitätsdaten handelt es sich nicht nur um die klassischen Informationen wie Name, Adresse oder Geburtsdatum, es können auch sog. Assets hinterlegt und mit der Identität verknüpft werden (bspw. Führerschein, Kreditkarten, Arbeitszeugnisse, Gehaltsnachweise) bis hin zu abstrahierten Informationen, um komplexere Frage wie „Ist diese Person älter als 18 Jahre?“ oder „Verdient diese Person im Monat mehr als 1.500 Euro netto?“ beantworten zu können. Warum das wichtig ist, dazu später mehr.

Was hat die Self-Sovereign Identity mit Identity und Access Management gemeinsam?

Egal, ob wir uns als Konsument oder als Mitarbeiter um Zugriff auf Daten oder Services der digitalen Welt bemühen, es sind immer persönliche Informationen notwendig, um die Zugriffe zu realisieren. Was bedeutet das? Noch eine Registrierung und noch eine Anmeldung. Dazu hin müssen noch vertrauliche Dokumente ausgetauscht bzw. übermittelt werden.

Eines ist allen gemein: Der Silo-Ansatz. Jeder Service für sich verlangt unsere Daten und Informationen. Meistens mehr, als wir als eigentlich notwendig erachten, aber das Angebot ist dann doch zu verlockend.

Wer in der Vergangenheit online eine Kreditkarte beantragt, eine Versicherung abgeschlossen, einem Arbeitsvertrag zugestimmt oder ähnliche Vorgänge durchlebt hat, die die Preisgabe persönlicher Daten und vertraulicher Informationen erfordert, kennt das mulmige Gefühl:

- Was passiert mit meine Daten?

- Wer hat Zugriff auf die Daten?

- Wie sind diese geschützt?

- Wer hat ein Einblick in meine Gehaltsabrechnung?

Diese Fragen stellen wir uns, da wir durch die Medien nahezu täglich mit irgendwelchen Datenschutzverletzungen konfrontiert werden, wo einem namhaften Unternehmen Daten gestohlen worden sind etc. Das ist die Krux, mit der wir in der derzeitigen digitalen Welt leben müssen. Möchten wir digitale Dienstleistungen nutzen, die gewissen Anforderungen entsprechen, aber auch für vermeintlich unkritische Angebote.

Das Prinzip der Self-Sovereign Identity hilft ungemein, die obigen Fragen positiv zu beantworten. Warum und wie möchte ich gerne in den folgenden drei Teilen meiner Blogreihenäher erläutern.

Teil 1: Es war einmal ...

Bevor ich auf die Möglichkeiten der Zukunft eingehe, möchte ich kurz erläutern, warum wir an dem Punkt angelangt sind, an dem wir heute sind.

Die Verfügbarkeit von digitalen Services, wie wir sie heute nutzen und wahrnehmen, hat eine 40-jährige Historie. Zu Beginn haben sich große Unternehmen mit entsprechendem Kapital und Ressourcen den Möglichkeiten der elektronischen Datenverarbeitung (EDV) angenommen. Großbanken und große Konzerne haben die EDV genutzt, um einzelne Prozesse zu vereinfachen und zu digitalisieren. Der daraus resultierende Erfolg hat die Verfügbarkeit der EDV für fast alle Mitarbeiter dieser Unternehmen vereinfacht. Mit dem Ergebnis (die Älteren unter uns werden sich an die Zeiten vor 20 Jahren erinnern), dass man zwar EDV-Systeme für die Erledigung der täglichen Arbeit nutzen konnte, aber einfach war es nicht.

Anfangs lag der Fokus auf der IT, ...

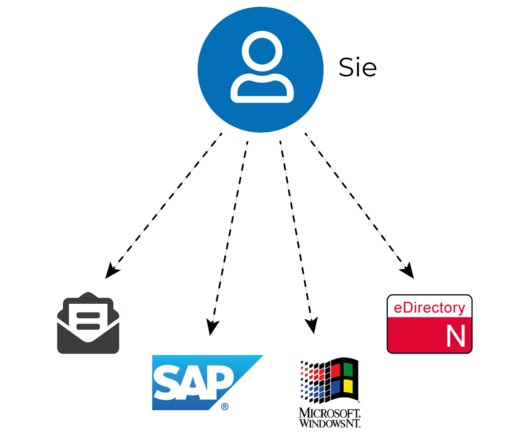

Die Situation war eine sehr IT-zentrierte Fokussierung: die IT verwaltete Konten, Berechtigungen und Passwörter, sodass eine hohe menschliche und manuelle Interaktion benötigt wurde, um die Administration zu bewerkstelligen. Dies hatte entsprechend hohe Kosten für die Verwaltung zur Folge, da Fachkenntnisse für jedes verwaltete System erforderlich waren. Eine Vielzahl von Benutzerkonten in den EDV-Systemen bedeuteten, dass man die unterschiedlichen Anmeldenamen und Kennwörter irgendwie behalten musste.

..., anschließend kam ein Helpdesk zum Einsatz ...

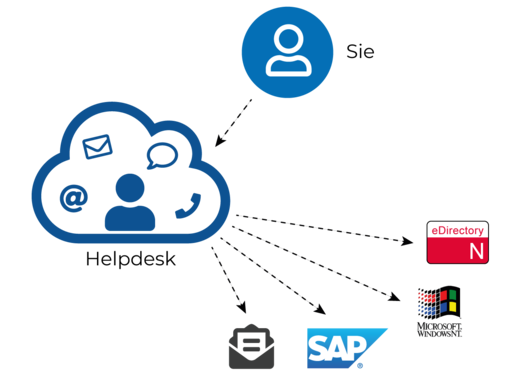

Mit wachsender Zahl der Anwender, deren Benutzerkonten und den Systemen wurden einfache Verwaltungsaufgaben an einen Helpdesk ausgelagert, um Konten, Kennwörter und Berechtigungen zu administrieren. Dennoch blieb der Bedarf an hoher menschlicher und manueller Interaktion. Hinzu kam, dass die Kosten für das Helpdesk stiegen, dessen Expertise für die jeweiligen Systeme weiterhin gefordert war. Mit der Folge, dass es erste Gehversuche in Richtung Identity Management gab.

... und zum Schluss erfolgten die ersten Gehversuche eines Identity Management.

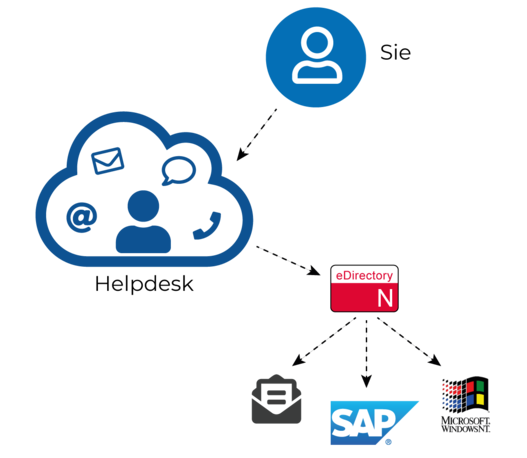

Es wurde ein System auserkoren, das als das Führende galt, um Benutzerkonten zu speichern und das der erste Anlaufpunkt für die Verwaltung war. Damit wurden Konten und Passwort zentral (manuell) im Sinne eines Metaverzeichnisses verwaltet. Im ersten Schritt wurden Benutzerkonten und deren Kennwörter sobald eine Änderung im Metaverzeichnis durchgeführt worden synchronisiert. Das hatte den Effekt der Automatisierung durch Synchronisierung. Manuelle Tätigkeiten wurden durch einfache Skripte abgelöst, selbst wenn es nur für Konten und Passwörter war sowie nur für einige Systeme. Trotzdem war immer noch manuelle Interaktion gefordert. Die Synchronisation und Automation wurde mit hohen Kosten für Projekt und Implementierung erreicht. Neben den Fachkenntnissen für jedes verwaltete System war zusätzlich die Expertise für das Metaverzeichnis und die Prozesse erforderlich. Der positive Effekt waren schnellere Reaktionszeiten durch automatisierte Abläufe.

So viel zur Vergangenheit, in Teil 2 meiner Blogreihe komme ich dann zur Gegenwart.

Erfahren Sie mehr

Self-Sovereign Identity Teil 3: Eine neue Ära

Self-Sovereign Identity Teil 2: Identitäten

Darum sollte PAM für Sie kein unbekanntes Wort sein!

Kleine Geschichte des Passworts

Ein neues Zeitalter der Cyber Security

Passwörter heute – der Status quo

Zero Trust – oder lassen Sie jeden rein?

Was ist eigentlich „Single-Sign-On“ (SSO)?

Spoofing und Phishing

Die Zukunft des Passworts – Login ohne Gehirnakrobatik

So verheiraten Sie One Identity Safeguard & -Manager

GARANCY – vielfältigen IAM-Möglichkeiten

Warum der Überwacher überwacht werden muss

GARANCY IAM Suite – Das bietet Version 3

So finden Sie das optimale IAM-Tool für sich!

Warum Authentifizierung unser ständiger Begleiter ist

Self Sovereign Identity - Identitäten im digitalen Zeitalter

Security, Identity & Access Management

Identity Fabric

Die schlaue Seite der Identity und Access Governance

Webcast: "Expedition zum Identity Management"

Neue Wege in Richtung Identity and Access Governance

Administrationstiefe von IAM-Systemen

Wie cloudbasiert digitale Kundenprozesse optimiert werden

Zero Trust dank modernem Authorization Management

Identity Management für Banken: Anforderungen & Vorteile

Access Management – es betrifft uns mehr, als wir glauben!

IAM Legacy - Ist mein IAM noch zukunftsfähig?

So bringen Sie mehr Speed in Ihr IAM-Projekt

Zutrittsberechtigungen zu Gebäuden über IAM verwalten

Identity & Access Management in der Cloud

DRV erhält BSI-geprüftes Identity Management

Identity Provider – ein Schlüssel für viele Schlösser

Cyberkriminalität – Schützen Sie Ihre Assets durch PAM.

Smarte digitale Berechtigungskonzepte mit NEXIS 4.1

Berechtigungen mit Hilfe künstlicher Intelligenz

Kann meine IAM Lösung auch Internet of Things?

Kritikalität im IAM

Customer IAM mit Azure

Customer IAM - die praktische Einordnung ins IAM

Releasewechsel eines eingesetzten IAM-Tools

Wieviel IAM braucht ein Krankenhaus?

IAM für Banken & Finanzinstitute in der Schweiz

IAM-Projekt – 360 Grad Assessment

Cybersecurity Evolution: NIS-2

Der Brownfield-Ansatz im Identity and Access Management

Digitale Identitäten als Ausweis

DORA: Stärkung der Resilienz im europäischen Finanzwesen

Enterprise Identity Roadshow

Mit Single Sign-On Login auf beliebigen Rechner

Braucht KI eine digitale Identität?

IAM-Prozesse – Betrachtungswinkel und Prozesssichtweisen

IAM Managed Service: Der Schlüssel zur digitalen Sicherheit

Brauchen wir ein "Patient-IAM"?

Was hat ein Schuhkauf mit Identitätsverwaltung zu tun?

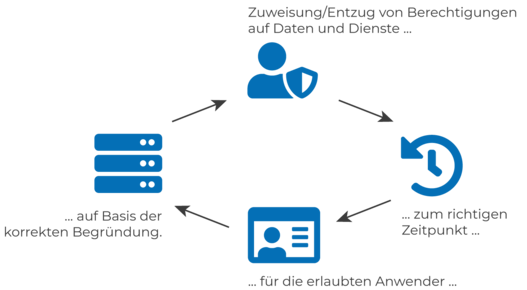

Die Bedeutung einer Governance

Wie können die Funktionsweisen gewährleistet werden?

Sicheres Berechtigungsmanagement leicht gemacht!

MIM End-of-Life: Strategien zur erfolgreichen Planung

Was bringt die Cloud?

IAM und moderne Apps im Spital

Remote arbeiten im Homeoffice – Aber sicher.

DORA-Compliance: Was Finanzunternehmen jetzt wissen müssen

Einführung eines Identity Management Systems (IDM)

Digitaler Wandel in der Öffentliche Verwaltung

Der Weg in die Cloud: Optimierung Ihres IAM

Sicherer Zugriff von Extern ohne VPN

Fernzugriff aus dem Ausland

Microsoft Identity Manager – werden Sie jetzt aktiv!

Toolunterstützung im Role Mining und in der Rollenbildung

Neues Datenschutzgesetz – Schutz vor Sanktionen dank IAM

Pam beschützt Sie vor kostspieligen Schäden

Stadt Winterthur

One Identity

PAM Systeme im Vergleich

Spital Schwyz

UNIA

Corona Lessons Learnt für IAM?

Wie weiter mit dem Microsoft Identity Manager?

Die IPG-Gruppe wird Teil der TIMETOACT GROUP

Die Expedition zum Identity Management

Spitäler fmi AG

Otto Group IT

Interview mit IPG Group CEO Marco Rohrer

Dateizugriffsrechte verwalten mit Microsoft RMS – Teil 3

W&W Gruppe

W&W Gruppe

Spitäler fmi AG

IT-Service Management und IAM unter einen Hut

IAM im Wandel der Zeit.

Kantonsspital Winterthur

Verringerung von Cyberrisiken: Was ist versicherbar?

GILAI

Enterprise Identity Cloud

Schneller Zugriff, Sicherheit und hohe Datenqualität mit IAM

Kantonspital Aarau setzt auf IPG Group

SICPA SA