Datum

27.11.2024

Dieser Beitrag wurde verfasst von:

Optimieren Sie Ihr Berechtigungsmanagement

Neue Anwendungen, wechselnde Rollen und immer strengere Compliance-Anforderungen machen die Berechtigungsverwaltung zu einer echten Herausforderung. Ohne klare Prozesse und Automatisierung entsteht schnell ein unüberschaubares Geflecht aus Zugriffsrechten – ein Risiko für Sicherheit und Effizienz. Doch wie lässt sich diese Aufgabe strukturiert und zukunftssicher lösen?

Genau hier setzt eine moderne Berechtigungsverwaltung an. Denn die Verwaltung von Berechtigungen ist die Kernaufgabe in der IT und wird über ein IAM-System (Identity and Access Management) gesteuert. Dieses stellt sicher, dass Mitarbeitende die benötigten Zugriffsrechte und Ressourcen für ihre tägliche Arbeit erhalten. Gleichzeitig schützt es die Daten vor dem unerwünschten Zugriff Dritter auf sensible Informationen und folgt dabei dem "Need-To-Know" Prinzip.

Aufgaben eines Berechtigungsmanagement

Das IAM-System übernimmt alle administrativen Aufgaben, die in Zusammenhang mit IT-Berechtigungen in einem Unternehmen anfallen. Die Aufgabe einer Berechtigungsverwaltung lässt sich in unterschiedliche Bereiche aufteilen:

- Administration von Berechtigungen: Das Erstellen, Zuweisen, Anpassen und Bereinigen von Berechtigungsgruppen, Geschäftsrollen oder Systemrollen. Die Berechtigungslandschaft ist im ständigen Wandel, es werden neue Applikationen in Betrieb genommen oder Aufgaben von Mitarbeitenden ändern sich. Darauf muss reagiert werden.

- Initiale Berechtigungsvergabe: Mit dem Eintritt eines neuen Mitarbeitenden werden Accounts und Zugriffsrechte benötigt, damit die tägliche Arbeit ausgeübt werden kann. Diese werden mithilfe von Rollen vergeben, die sich an den Attributen der Identität orientieren.

- Self-Service Portal: Für Berechtigungen, die sich nicht automatisiert vergeben lassen oder Lizenzkosten verursachen, kann ein Portal genutzt werden, um Zugriffsrechte bei Bedarf zu beantragen und genehmigen zu lassen.

- Prüfung und Anpassungen von Berechtigungszuweisungen: Regelmässige Überprüfungen stellen sicher, dass Berechtigungen noch den aktuellen Anforderungen entsprechen. Bei Bedarf werden diese angepasst.

- Reporting und Nachvollziehbarkeit von Berechtigungen: Durch Berichte können Berechtigungsvergaben überwacht und nachvollziehbar gemacht werden. Dies schafft Transparenz und fördert die kontinuierliche Optimierung des Vergabeprozesses.

- Einhaltung des 4-Augen Prinzip bei kritischen Zugriffsrechten: Das System stellt zudem einen Mechanismus bereit, der den Missbrauch von hoch kritischen Berechtigungen durch eine doppelte Prüfung verhindert.

- „Reconciliation“ von angebundenen Systemen: Durch die Anpassungen von Mitarbeiter:innen-Stammdaten (HR) müssen Informationen auf den angebundenen Zielsystemen synchron gehalten werden.

Das IAM-System koordiniert die Verwaltung von Berechtigungen über alle Anwendungen hinweg, die unterschiedliche Zugriffsebenen bereitstellen. Diese Ebenen bestimmen, welche Funktionen und Zugriffsrechte ein/e Benutzer:in hat, z. B. ein/e Administrator:in im Vergleich zu einem Gast.

Wie funktioniert das aktuelle Berechtigungsmanagement?

Der Grossteil der Unternehmen arbeitet in Microsoft Umgebungen, denen das Active Directory als Berechtigungssystem zu Grunde liegt. Berechtigungen werden innerhalb des Active Directorys über ACL (Access Control List) abgebildet. Jedes Objekt besitzt so eine Liste und kennt damit die verbundenen Zugriffe. Für die Handhabung im Alltag ist das für den/die Administrator:in sehr aufwendig, jedes einzelne Objekt zu berechtigen. In der Praxis hat es sich etabliert, mit Vererbung und Benutzergruppen zu arbeiten. Benutzer:innen mit dem gleichen Aufgabenbereich werden zur gleichen Organisationsgruppe hinzugefügt, welche die entsprechenden Mitgliedschaften der Berechtigung enthält. Das Problem mit direkten Berechtigungen über ACLs ist, dass diese Gruppenmitgliedschaften nicht in den Eigenschaften des Benutzers / der Benutzerin gespeichert werden, sondern nur in den Einstellungen vom Ordner. Bei einer Vielzahl von Verzeichnissen ist eine Nachvollziehbarkeit von Rechten praktisch nicht mehr gegeben.

Das Active Directory von Microsoft deckt nicht alle der oben aufgeführten Aufgaben ab und ist rein für die Administration von Accounts und Benutzergruppen ausgelegt. Jedoch tun sich in diesem Bereich Schwachstellen in Bezug auf die Sicherheit auf. Werden Benutzer:innen angelegt, erhalten sie meist die gleichen umfassenden und nicht benötigten Berechtigungen wie die Kolleg:innen. Das Kopieren von Berechtigungen ist eine gängige Praxis im Alltag und stellt ein Risiko dar, das sich Kriminelle zu Nutze machen können.

Berechtigungsmanagement mit Software

Wenn man bedenkt, wieviel Arbeitszeit ein/e Administrator:in mit der Vergabe und Anpassung von Berechtigungsgruppen und Mitgliedschaften beschäftigt ist, dann liegt es nahe eine automatisierte Berechtigungsverwaltung einzusetzen. Zudem müssen Berechtigungszuweisungen regelmässig auf ihre Korrektheit überprüft werden, weil sich die Applikationslandschaft bzw. die Anforderungen an Berechtigungen im Unternehmen ständig ändern. Diese Aufgabe kann über eine IAM-Software durchgeführt und sichergestellt werden, inklusive vollständiger Nachvollziehbarkeit.

Berechtigungs- und Rollenkonzept erstellen

Bevor mit der automatisierten Berechtigungsvergabe losgelegt werden kann, muss man sich im Vorfeld ein paar Gedanken machen. Es muss zunächst geklärt werden, wer im Unternehmen worauf Zugriff haben soll, dazu müssen Organisationen ein Berechtigungs- und Rollenkonzept erstellen. Darin gilt es festzulegen, wer welche Zugriffsrechte braucht. Als Orientierung können die vorhandenen Rechte von Benutzer:innen dienen, letztendlich geben gewachsene Strukturen aber keine klare Auskunft. Ein übersichtliches und sicheres Berechtigungs- und Rollenkonzept sollte den aktuellen Berechtigungszustand im System hinterfragen. Damit eine automatisierte Vergabe von Rechten möglich ist, muss das Konzept grundlegende Punkte adressieren. Es legt mögliche Rollentypen bzw. Rollenkandidaten fest und spezifiziert den Aufbau, deren Attribuierung und die Namensgebung.

Rollenbildung von Berechtigungen (automatisch)

Berechtigungen, die eine isolierte Funktionalität abbilden wie z.B. den Zugriff auf Citrix, können zu einer Rolle zusammengefasst werden. Sind ein angebundenes System (AD, SAP, Legacy) und die damit verbundenen Berechtigungen dem IAM-System bekannt, können diese als Basis für die Rollenbildung genutzt werden. Die entstandenen Rollenkandidaten können jetzt manuell zugewiesen oder über ein Portal beantragt werden. Für die automatisierte Vergabe bedarf es ein Regelwerk, welches durch die Berücksichtigung von HR-Attributen entsprechende Personengruppen evaluiert wie z.B. Mitarbeitende einer Abteilung oder eines Bereichs, und die entsprechenden Rollen automatisiert zuweist.

Self-Service Webshop (manuell)

Die Softwarelösungen im IAM-Umfeld verfügen über ein Web-Frontend und bieten dem/der Endanwender:in die Möglichkeit Rechte add-hoc zu beantragen. Rechte die nicht automatisch vergeben werden können, müssen über diesen Weg bereitgestellt werden. Das Problem hierbei ist, dass Administrator:innen die Anforderungen der unterschiedlichen Abteilungen nicht kennen und diese Freigabe über eine dafür zuständige Person erfolgen muss. Mithilfe von dynamischen Workflows wird die entsprechende Person ermittelt und kann die Freigabe durchführen. Das System erfasst den Vorgang und protokolliert diesen, was die Nachvollziehbarkeit sowohl zeitlich wie auch inhaltlich gewährleistet.

Einsparungspotential mit automatischer Vergabe

Hat ein Unternehmen eine gewisse Grösse erreicht und ist die IT-Landschaft entsprechend komplex, dann kann das Einsparungspotential enorm sein. In der Praxis strebt man ein Verhältnis von 9:1 zwischen automatisierter und manueller Berechtigungsvergabe an.

Automatische Berechtigungsvergabe

Zur automatisierten Vergabe gehören zum einen die bereits beschriebenen Regelwerke, bei denen die Berechtigungsvergabe attributgestützt erfolgt. Zudem besteht die Möglichkeit über Import-Mechanismen Berechtigungsstrukturen und deren Zuweisungen ins IAM-System zu übertragen. Dies ist der Fall, wenn eine neue Applikation eingeführt wird, bzw. eine Migration einer bestehenden Applikation vorgenommen wird.

Manueller Aufwand für Endbenutzer:innen

Endbenutzer:innen müssen sich in der abgebildeten Struktur zurechtfinden und den gewünschten Berechtigungsantrag über den Webshop stellen. Das System übernimmt proaktiv den Vorgang und holt sich die Genehmigung bei der verantwortlichen Person ein. Bei erfolgreicher Quittierung wird das beantragte Berechtigungsobjekt zugewiesen.

Rechte in Rollen

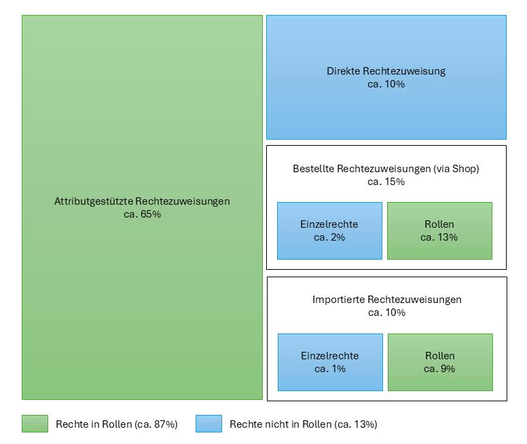

Basierend auf Erfahrungen aus verschiedenen Projekten lassen sich folgende Kennzahlen für einen möglichen Abdeckungsgrad ableiten. Dabei werden Rechte verglichen, die über Rollen bereitgestellt werden, teilweise automatisiert mittels eines attributgestützten Regelwerks oder auch manuell über Berechtigungsanträge oder Systemimporte. Eine vollständige Abdeckung durch Rollen ist in der Praxis jedoch meist nicht sinnvoll und pragmatisch, da bestimmte Rechte nur von einzelnen Personen genutzt werden.

Administration eines IAM-Systems

Für ein IAM-System mit mehreren angebundenen Systemen und Applikationen benötigt es Fachmitarbeiter:innen, Systemverantwortliche und Applikationsentwickler:innen, die sich um den Betrieb und die Bewirtschaftung wie auch um die Weiterentwicklung der Applikation kümmern. Diese Mitarbeitenden übernehmen verschiedenste Aufgaben:

Aufgaben der Fachmitarbeiter:innen

Fachmitarbeiter:innen kennen die internen Prozesse des Unternehmens, sowohl technisch wie auch organisatorisch und die damit verbunden regulatorischen Anforderungen. Zudem kennen sie die Vorgaben der Revision und wissen, welche Informationen relevant sind. In Abhängigkeit der Grösse des Systems, kann hier ein grösseres, mehrköpfiges Team notwendig sein, um die Anforderungen des Unternehmens und den damit verbundenen Aufwand abzudecken.

Berechtigungsmanagement

- Verwaltung von Berechtigungsobjekten und Zuweisung von Rollen und Zugriffsrechten für Benutzer

- Regelmässige Überprüfung und Aktualisierung von Benutzerrollen und Zugriffsrechten, um sicherzustellen, dass die Zugriffsrechte stets aktuell und konform sind

Produktpflege

- Bewirtschaftung der Berechtigungsobjekte im IAM-System (z.B. Webshop)

- Pflege von Beschreibungen, Übersetzungen und Anleitungen

Applikationsmanagement

- Aufschalten bzw. Rückbau von Anwendungen im IAM-System in Abstimmung mit Applikations- und Systemverantwortlichen

- Verwaltung der Integration und Migration neuer Anwendungen, inklusive Import und Zuordnung von Berechtigungen

Änderungsanträge

- Einholen von Feedback zu den durchgeführten Änderungsanträgen, um mögliche Verbesserungen oder Optimierungen zu identifizieren

- Mitarbeit am Change-Management-Prozess für zukünftige Änderungsanträge im IAM-System

Aufgaben für Applikationsentwickler:innen

Die IT-Landschaft ist im ständigen Wandel und so muss auch ein IAM-System regelmässig erweitert, angepasst und aktualisiert werden. Dazu benötigt es Applikationsentwickler:innen, die sich um Themen wie Customizing und Weiterentwicklung der Applikation befassen. Die Abstimmung mit der IT-Abteilung und den Fachbereichen ist dabei eine zentrale Aufgabe, um alle Stakeholder abzuholen und eine effiziente Lösung anzustreben.

Anpassung und Weiterentwicklung

- Anpassung der IAM-Plattform an die spezifischen Anforderungen des Unternehmens (Customizing)

- Entwicklung neuer Funktionen und Erweiterungen, um den sich ändernden Anforderungen an das Identitäts- und Zugriffsmanagement gerecht zu werden

- Entwicklung und Pflege von Schnittstellen zu angebundenen Systemen und Anwendungen

Automatisierung von Prozessen

- Entwicklung und Implementierung automatisierter Workflows für die Zuweisung und den Entzug von Berechtigungen

- Unterstützung bei der Automatisierung für Lifecycle-Management Prozesse

Fehlerbehebung und Wartung

- Analyse und Behebung technischer Probleme im IAM-System

- Wartung und Optimierung der Applikation

Zusammenarbeit mit anderen Teams

- Enge Zusammenarbeit mit Systemadministrator:innen, Sicherheits- und Compliance-Teams sowie den Verantwortlichen für angebundene Applikationen

- Abstimmung mit Fachbereichen, um sicherzustellen, dass die IAM-Lösungen den geschäftlichen Anforderungen entsprechen

Fazit

Ein IAM-System spielt eine zentrale Rolle in der IT-Infrastruktur moderner Unternehmen. Es trägt nicht nur zur Steigerung der Sicherheit bei, sondern fördert auch die Effizienz und Flexibilität. Das System ermöglicht eine klare und regelkonforme Verwaltung von Benutzeridentitäten und Zugriffsberechtigungen, was langfristig zu einer stabileren und sichereren IT-Umgebung führt.

Durch die Implementierung eines IAM-Systems können Unternehmen ihre Zugriffsrechte besser kontrollieren, interne Abläufe verbessern und gleichzeitig ihre Ziele in Bezug auf IT-Sicherheit und Compliance erfolgreich umsetzen.

Die IPG unterstützt Sie als führender IAM-Lösungsspezialist mit über 20 Jahren dedizierter Erfahrung. Unsere 360°-Expertise reicht von der Bedarfsermittlung und strategischen Positionierung über Prozessmodellierung und Fachberatung bis hin zur Auswahl des passenden IAM-Systems. Wir kümmern uns um die Implementierung und übernehmen den operativen Betrieb.

Optimieren Sie Ihr Berechtigungsmanagement und schaffen Sie klare Strukturen – gemeinsam entwickeln wir die passende Lösung für Ihre Anforderungen!