Mit Privileged Account Management (PAM) schützen Sie Ihr Unternehmen wirksam gegen Wirtschaftsspionage und Cyber-Angriffe.

Cyberkriminalität hat sich weltweit zu der am häufigsten vorkommenden kriminellen Aktivität entwickelt. Bis 2021 werden die illegalen Erlöse 6 Trilliarden1 US-Dollar ausmachen. Unternehmen müssen sich deshalb vor dieser ständig wachsenden Bedrohung schützen. Privileged Access Management (PAM) ist eine der Möglichkeiten, dies zu erreichen. PAM erfordert, dass zunächst die zu schützenden Assets identifiziert werden. Dies gilt sowohl für die ganz Naheliegenden als auch die weniger Naheliegenden. Dieser Artikel zeigt auf, wie PAM wirksam vor Bedrohungen, wie Wirtschaftsspionage und Cyber-Angriffen, schützen kann.

Was ist ein Asset?

Nach ISACA-Definition ist ein Asset „etwas von materiellem oder immateriellem Wert, das es Wert ist, ge-schützt zu werden, einschließlich Menschen, Informationen, Infrastruktur, Finanzen und Ansehen“. Die Klassifizierung der verschiedenen Assets eines Unternehmens ist eine wichtige Voraussetzung für das PAM-Projekt. PAM setzt voraus, dass das Unternehmen über eine Verwaltungsstruktur für die Cybersicherheit verfügt, die regelmäßig überprüft und aktualisiert wird, damit entschieden werden kann, was durch PAM gesichert werden soll.

Zahlen zur Internetkriminalität:

- 80% der Verstöße betrafen privilegierte Anmeldeinformationen2

- 59% der Unternehmen waren Opfer einer Verletzung der Datensicherheit durch einen Dienstleister3

- 70% der Angriffe waren mit Lateral Movement-Versuchen durch das Netzwerk verbunden4

- 88% der kritischen MSFT-Sicherheitslücken hätten durch das Entfernen von Administratorrechten entschärft werden können5

Was sind die Herausforderungen für die Unternehmen in der heutigen Zeit?

- Bekämpfung der Schatten-IT

- Verringern der Angriffsfläche

- Kontrollieren und überwachen der Aktivitäten der privilegierten Konten

- Verwalten der Berechtigungen in der Hybrid-IT

Wer auf all diese Herausforderungen eine Antwort hat, ist in einer guten Position, um sein Unternehmen im digitalen Zeitalter zu schützen.

Wo sind die privilegierten Konten?

Die Zugriffsrechte gelten für alle Teile der Hybrid-IT, vom lokalen DB-Administrator oder den Application Stewards bis hin zu externen Partnern, Lieferanten, Anwendungs-Admins oder Entwicklern, aber auch für Helpdesk oder Rechner und Geräte im Bereich des Internets der Dinge. All diese Populationen und privilegierten Konten nehmen im gleichen Maße zu, wie sich die IT in Richtung neuer Technologien, wie Cloud-Lösungen oder von externen Partnern verwaltete Dienste, ausweitet.

Wie hilft PAM meinem Unternehmen?

PAM ermöglicht es, alle privilegierten Konten zu verwalten. Hierzu werden alle Arten von privilegierten Konten erfasst, kategorisiert und automatisch in das System integriert. Dies ermöglicht eine effiziente Verwaltung der privilegierten Konten und bringt innerhalb kürzester Zeit einen Nutzen. PAM hilft auch bei der Verwaltung von privilegierten Zugriffsrechten, indem es die Verwendung von privilegierten Zugangsdaten prüft und überwacht. Dadurch erreichen Unternehmen die vollständige Kontrolle und Rechenschaftslegung über den privilegierten Zugriff. Die PAM-Lösungen ermöglichen die Verwaltung der Geschäftsgeheimnisse sowie des Zugangs zu vertraulichen Daten und privilegierten Zugangsdaten, die von Anwendungen, Tools und anderen nicht-menschlichen Identitäten verwendet werden, ohne die Agilität der DevOps-Workflows zu be-einträchtigen.

Durch die Implementierung von Least Privilege und Just-in-Time (JIT)-Ansätzen können die Angriffsflächen verringert werden sowie die Wahrscheinlichkeit des Lateral Movements und damit die Gefährdung der IT reduzieren. Diese JIT- und Least Privileges-Ansätze werden durch Standardverfahren, Formulare und Tools erleichtert, die von den führenden PAM-Lösungen bereitgestellt werden.

Unternehmen können auch die Aktivitäten ihrer externen Partner oder Anbieter kontrollieren und prüfen indem sie das VPN entfernen und stattdessen Remote-Zugänge verwenden, die über PAM verwaltet werden. Diese bieten die Möglichkeit, ihre Sitzungen in Echtzeit zu überwachen und die Protokolle und Aufzeichnungen der Aktivitäten für zukünftige Nachforschungen oder aus regulatorischen Gründen zu speichern.

All diese Komponenten machen PAM zum Verbündeten des eigenen Unternehmens, um es zu schützen und den Kriminellen des Internets entgegenzutreten.

1Quelle: The 2020 Official Annual Cybercrime Report, Herjavec Group

2Quelle: The Forrester Wave, Privileged Identity Management, Q3 2016

3Quelle: 2018 Privileged Access Threat Report, BeyondTrust

4Quelle: 2017 Data Breach Investigations Report, 10th Edition, Verizon

5Quelle: 2018 Microsoft Vulnerabilities Report, BeyondTrust

Erfahren Sie mehr

PAM Systeme im Vergleich

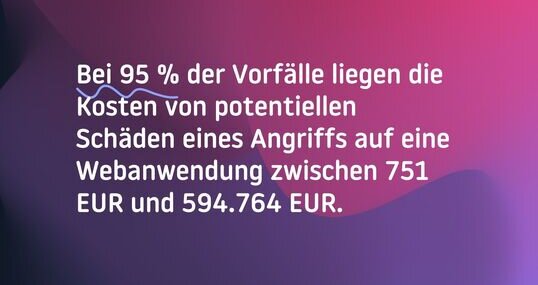

Pam beschützt Sie vor kostspieligen Schäden

Darum sollte PAM für Sie kein unbekanntes Wort sein!

GILAI

So verheiraten Sie One Identity Safeguard & -Manager

Warum der Überwacher überwacht werden muss

Sicherheits- und Effizienz-Booster für KMU

Fernzugriff aus dem Ausland

Warum Authentifizierung unser ständiger Begleiter ist

Neues Datenschutzgesetz – Schutz vor Sanktionen dank IAM

IAM für Banken & Finanzinstitute in der Schweiz

Passwörter heute – der Status quo

Kleine Geschichte des Passworts

Ein neues Zeitalter der Cyber Security

So finden Sie das optimale IAM-Tool für sich!

Zero Trust – oder lassen Sie jeden rein?

Spoofing und Phishing

Corona Lessons Learnt für IAM?

Sicherer Zugriff von Extern ohne VPN

Verringerung von Cyberrisiken: Was ist versicherbar?

Brauchen wir ein "Patient-IAM"?

Mehr Power und Expertise für PAM-Lösungen

Kritikalität im IAM

IAM-Projekt – 360 Grad Assessment

Zero Trust dank modernem Authorization Management

Wie cloudbasiert digitale Kundenprozesse optimiert werden

Self-Sovereign Identity Teil 1: Die Geschichte

PAM und IAM für «die Bayerische»

Wieviel IAM braucht ein Krankenhaus?

GARANCY IAM Suite – Das bietet Version 3

Remote arbeiten im Homeoffice – Aber sicher.

Customer IAM mit Azure

Passwort oder Iris-Scan: Die Zukunft der Authentisierung

MIM End-of-Life: Strategien zur erfolgreichen Planung

IAM-Prozesse – Betrachtungswinkel und Prozesssichtweisen

Identity Management für Banken: Anforderungen & Vorteile

Access Management – es betrifft uns mehr, als wir glauben!

DORA-Compliance: Was Finanzunternehmen jetzt wissen müssen

Self Sovereign Identity - Identitäten im digitalen Zeitalter

Self-Sovereign Identity Teil 2: Identitäten

Cybersecurity Evolution: NIS-2

Der Brownfield-Ansatz im Identity and Access Management

WALLIX

Security, Identity & Access Management

Webcast: "Expedition zum Identity Management"

Neue Wege in Richtung Identity and Access Governance

Identity & Access Management in der Cloud

Mit Single Sign-On Login auf beliebigen Rechner

Kann meine IAM Lösung auch Internet of Things?

Was hat ein Schuhkauf mit Identitätsverwaltung zu tun?

Customer IAM - die praktische Einordnung ins IAM

So bringen Sie mehr Speed in Ihr IAM-Projekt

Was bringt die Cloud?

Die schlaue Seite der Identity und Access Governance

Berechtigungen mit Hilfe künstlicher Intelligenz

Die Zukunft des Passworts – Login ohne Gehirnakrobatik

IAM und moderne Apps im Spital

Wie können die Funktionsweisen gewährleistet werden?

Self-Sovereign Identity Teil 3: Eine neue Ära

Die Expedition zum Identity Management

IAM Legacy - Ist mein IAM noch zukunftsfähig?

Zutrittsberechtigungen zu Gebäuden über IAM verwalten

Identity Fabric

Microsoft Identity Manager – werden Sie jetzt aktiv!

Identity Provider – ein Schlüssel für viele Schlösser

Toolunterstützung im Role Mining und in der Rollenbildung

Digitale Identitäten als Ausweis

Der Weg in die Cloud: Optimierung Ihres IAM

GARANCY – vielfältigen IAM-Möglichkeiten

Was ist eigentlich „Single-Sign-On“ (SSO)?

Administrationstiefe von IAM-Systemen

DORA: Stärkung der Resilienz im europäischen Finanzwesen

Smarte digitale Berechtigungskonzepte mit NEXIS 4.1

Braucht KI eine digitale Identität?

IAM Managed Service: Der Schlüssel zur digitalen Sicherheit

Sicheres Berechtigungsmanagement leicht gemacht!

IT-Security – Schutz vor Cyberangriffen

SICPA SA

Schneller Zugriff, Sicherheit und hohe Datenqualität mit IAM

OVHcloud: Schutz vertraulicher Infos für Unternehmen

DRV erhält BSI-geprüftes Identity Management

Die Notwendigkeit einer Web Application Firewall im Internet

Cyber-Sicherheit dank Multi-Faktor-Authentifizierung

Kantonspital Aarau setzt auf IPG Group

IAM.cloud für clevere KMU - Ein Blog

99% der Cyberangriffe abwehren: Mit den richtigen Maßnahmen

OVHcloud: Das Schutzschild gegen DDoS-Angriffe

BeyondTrust

Reporting für das Zugriffsmanagement

IT-Service Management und IAM unter einen Hut