Der Anstieg von Angriffen auf Webanwendungen ist ein langanhaltender Trend, der sich fortsetzt und besorgniserregend ist. Als Unternehmen ist es von großer Bedeutung, diese Bedrohung ernst zu nehmen und angemessene Sicherheitsvorkehrungen zu treffen. In diesem Blogbeitrag stellen wir verschiedene Möglichkeiten vor, wie du deine Webanwendung sicherer machen kannst.

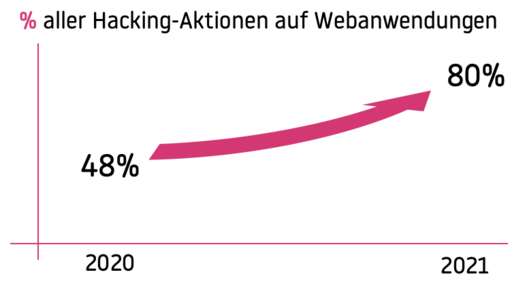

Der Trend von vermehrten Angriffen auf Webanwendungen ist seit einigen Jahren erkennbar und zeigt keine Anzeichen einer Verlangsamung. Eine Studie von Verizon zeigt ein drastischen Anstieg von Angriffen innerhalb eines Jahres.

Die Gründe dafür sind vielfältig und umfassen unter anderem:

- Zunehmende Digitalisierung: Die fortschreitende Digitalisierung der Geschäftswelt und die zunehmende Verbreitung von Webanwendungen und Cloud-basierten Diensten haben dazu geführt, dass immer mehr sensible Daten online gespeichert werden. Dies hat Cyberkriminelle angezogen, die nach Möglichkeiten suchen, diese Daten zu stehlen oder zu missbrauchen.

- Schwache Sicherheitsmaßnahmen: Viele Unternehmen vernachlässigen die Sicherheit ihrer Webanwendungen und investieren nicht genügend Ressourcen in die Entwicklung und Implementierung von robusten Sicherheitsmaßnahmen. Dies macht es Cyberkriminellen einfacher, Schwachstellen in den Anwendungen auszunutzen und Zugriff auf vertrauliche Informationen zu erlangen.

- Komplexität von Webanwendungen: Moderne Webanwendungen sind sehr komplex und umfassen eine Vielzahl von Komponenten, die miteinander interagieren. Dies macht es schwieriger, alle möglichen Angriffsvektoren zu erkennen und abzusichern.

- Automatisierte Angriffe: Cyberkriminelle nutzen zunehmend automatisierte Tools wie Bots und Skripte, um Schwachstellen in Webanwendungen zu finden und auszunutzen. Diese Angriffe können sehr schnell und effektiv sein, was es schwieriger macht, sie zu erkennen und abzuwehren.

- Mobile Geräte: Die Verbreitung von mobilen Geräten und die Zunahme der Nutzung von mobilen Anwendungen hat dazu geführt, dass immer mehr Daten über mobile Geräte auf Webanwendungen zugegriffen werden. Dies hat Cyberkriminelle dazu veranlasst, ihre Angriffe auf mobile Anwendungen und Webanwendungen auszudehnen.

Schadenspotenzial

Der potenzielle Schaden eines Angriffs auf eine Webanwendung kann sehr unterschiedlich sein und hängt von verschiedenen Faktoren ab, wie zum Beispiel:

- Art und Umfang des Angriffs: Ein erfolgreicher Angriff kann dazu führen, dass vertrauliche Daten z.B. deines E-Commerce-Systems gestohlen, manipuliert oder gelöscht werden. Es kann auch zu einer Unterbrechung des Betriebs oder einer Beeinträchtigung der Verfügbarkeit der Anwendung kommen.

- Art der betroffenen Daten: Der Schaden hängt auch davon ab, welche Art von Daten betroffen sind. Wenn es sich um persönlich identifizierbare Informationen (PII) wie Namen, Adressen handelt, kann der Schaden erheblich sein, da die gestohlenen Daten für Identitätsdiebstahl oder Betrug verwendet werden können.

- Größe und Art des Unternehmens: Der Schaden hängt auch davon ab, wie groß das Unternehmen ist und welche Art von Geschäft es betreibt. Ein kleines Unternehmen kann möglicherweise nicht so viele Ressourcen haben, um sich von einem Angriff zu erholen, während ein größeres Unternehmen möglicherweise mehrere Standorte, Server und Datenzentren hat, die alle betroffen sein könnten.

- Dauer des Angriffs: Der Schaden hängt auch davon ab, wie lange der Angriff unentdeckt bleibt und wie schnell das Unternehmen reagieren kann, um den Angriff zu stoppen und die betroffenen Systeme wiederherzustellen.

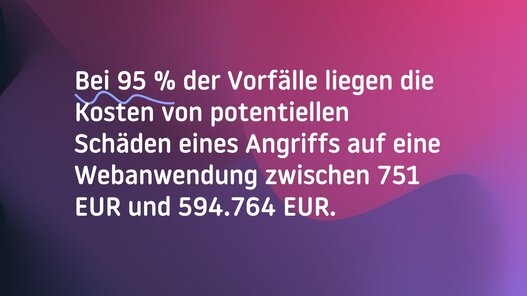

Insgesamt kann der potenzielle Schaden eines Angriffs auf eine Webanwendung sehr hoch sein, sowohl in finanzieller Hinsicht als auch in Bezug auf den Verlust von Ruf, Vertrauen und Kunden. Es ist schwierig, den potenziellen finanziellen Schaden eines Angriffs auf eine Webanwendung genau abzuschätzen, da er von zu vielen Faktoren abhängt. Nach einer Studie von Verizon liegt dieser jedoch im Durchschnitt bei 19.736 EUR, wobei 95 % der Vorfälle zwischen 751 EUR und 594.764 EUR fielen.

Open Web Application Security Project (OWASP)

Für einen effizienten Schutz setzt sich die OWASP ein. Diese steht für "Open Web Application Security Project" und ist eine gemeinnützige Organisation, die sich der Verbesserung der Sicherheit von Webanwendungen widmet. Die Organisation stellt eine Fülle von Informationen, Ressourcen und Tools bereit, um Entwickler, Sicherheitsexperten und Interessenten bei der Erstellung und Wartung sicherer Webanwendungen zu unterstützen.

Die aktuelle OWASP Top 10-Liste ist eine Zusammenstellung der am häufigsten auftretenden Schwachstellen in Webanwendungen. Hier ist eine kurze Erklärung für jede der Top-10-Regeln:

- Injection-Angriffe: Injection-Angriffe treten auf, wenn böswillige Daten in eine Webanwendung eingeschleust werden, um sie zu manipulieren oder auf vertrauliche Informationen zuzugreifen.

- Fehlerhafte Authentifizierung und Sitzungsverwaltung: Dies bezieht sich auf Schwachstellen in der Authentifizierung und Sitzungsverwaltung, die es Angreifern ermöglichen, sich als andere Benutzer auszugeben oder auf vertrauliche Informationen zuzugreifen.

- Cross-Site Scripting (XSS): XSS-Angriffe treten auf, wenn bösartiger Code in eine Webanwendung eingeschleust wird, um Benutzer zu manipulieren oder vertrauliche Informationen zu stehlen.

- Sichere Konfiguration: Schwachstellen in der Zugriffskontrolle können dazu führen, dass Benutzer auf Informationen zugreifen oder Funktionen ausführen können, für die sie keine Berechtigung haben.

- Sicherheitsrelevante Fehlkonfigurationen: Eine schlechte Konfiguration der Sicherheitseinstellungen kann es Angreifern erleichtern, in eine Webanwendung einzudringen oder Informationen zu stehlen.

- Insecure Cryptographic Storage: Unsichere Speicherung von Passwörtern, Schlüsseln oder anderen sensiblen Informationen kann dazu führen, dass sie leicht zugänglich sind.

- Insufficient Transport Layer Protection: Mangelnde Verschlüsselung und Schutz von Daten während der Übertragung kann dazu führen, dass Informationen während der Übertragung gestohlen oder manipuliert werden.

- Unvalidated Input: Nicht validierte Eingaben können dazu führen, dass Angreifer bösartige Daten in eine Webanwendung einschleusen, um sie zu manipulieren oder auf vertrauliche Informationen zuzugreifen.

- Unzureichende Protokollierung und Überwachung: Ein Mangel an Logging und Monitoring kann es schwierig machen, Angriffe zu erkennen und darauf zu reagieren.

- Using Components with Known Vulnerabilities: Die Verwendung von Komponenten mit bekannten Schwachstellen kann dazu führen, dass Angreifer leicht Zugriff auf eine Webanwendung erhalten oder sie manipulieren können.

Zahlen Daten Fakten : Wie wichtig ist es wirklich?

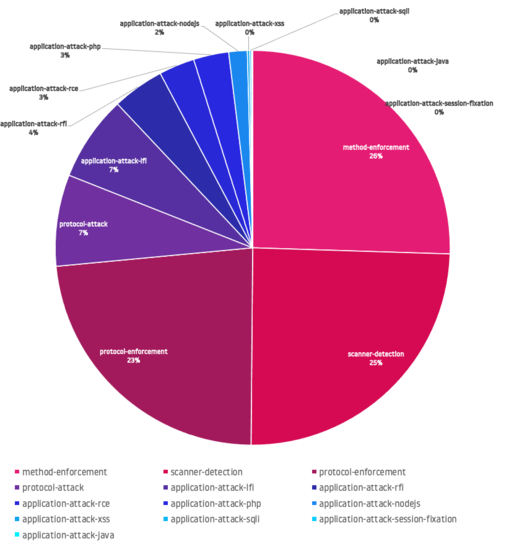

Wir haben zur besseren Beurteilung unsere eingesetzte Web Application Firewall bei unseren Kunden über einen Zeitmonat analysiert und können feststellen, das im Durchschnitt jede 200ste Anfrage ein erfolgreich abgewehrter Angriffsversuch darstellt. Weiterhin konzentrieren sich die Angreifer aktuell auf folgende 3 der oben genannten Regelwerke:

- Method enforcement

- Scanner detection

- Protocoll enforcement

Unsere Messung ergeben folgende Verteilung:

Wie kann man sich schützen?

Für einen effizienten Schutz sollte eine Anpassung der Schwachstellen sowie eine regelmäßige Überprüfung dieser erfolgen: Schwachstellen lassen sich über eine Anpassung der Software oder deren Prozesse anpassen oder die Installation einer Web Application Firewall realisieren:

Software und Prozessanpassung:

- Injection-Angriffe verhindern: Überprüfe alle Eingaben, die von Benutzern akzeptiert werden, um sicherzustellen, dass sie nicht als Teil einer Datenbank- oder Codeinjektion missbraucht werden können.

- Fehlerhafte Authentifizierung und Sitzungsverwaltung: Verwende starke Passwörter, setzen Passwort-Richtlinien durch und implementiere eine sichere Sitzungsverwaltung, indem du Sitzungen mit einer sicheren Verschlüsselung und einer vernünftigen Ablaufzeit implementierst.

- Cross-Site Scripting (XSS) verhindern: Validiere alle Eingaben, die von Benutzern akzeptiert werden, um sicherzustellen, dass sie keine schädlichen Skripte enthalten.

- Sichere Konfiguration: Stelle sicher, dass alle Server und Anwendungen sicher konfiguriert sind und dass alle bekannten Schwachstellen durch Patches oder Updates behoben wurden.

- Unzureichende Zugriffskontrolle: Implementiere starke Zugriffskontrolle und stelle sicher, dass Benutzer nur auf die Funktionen und Daten zugreifen können, die sie benötigen.

- Sicherheitsrelevante Fehlkonfigurationen: Stelle sicher, dass alle Komponenten deiner Anwendung und Server sicher konfiguriert sind und dass alle Standardpasswörter oder -einstellungen geändert wurden.

- Fehlende Funktions- oder Rechteüberprüfung: Implementiere eine Überprüfung von Benutzerrechten, bevor du Aktionen auf der Anwendung zulässt.

- Cross-Site Request Forgery (CSRF) verhindern: Verwende CSRF-Token, um sicherzustellen, dass nur autorisierte Benutzer Aktionen auf deiner Anwendung ausführen können.

- Verwendung von unsicheren Komponenten: Verwende nur vertrauenswürdige und aktualisierte Komponenten für deine Anwendung.

- Unzureichende Protokollierung und Überwachung: Implementiere ein Protokollierungs- und Überwachungssystem, um verdächtige Aktivitäten in deiner Anwendung zu erkennen.

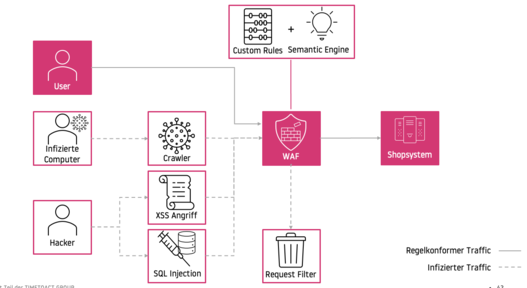

Web Application Firewall

Eine aktive Web Application Firewall kann offene Sicherheitslücken der Anwendung überwachen und schließen. Diese sitzt vor der E-Commerce Plattform und filtert den schadhaften Traffic, bevor er zu dieser durchdringen kann. Beispielsweise lässt sich hier als einer der Markführer Cloudflare nennen. Solltest du hier Bedarf haben, können wir mit unserem Managed Cloudflare dich bei der Installation und dem Betrieb unterstützen.

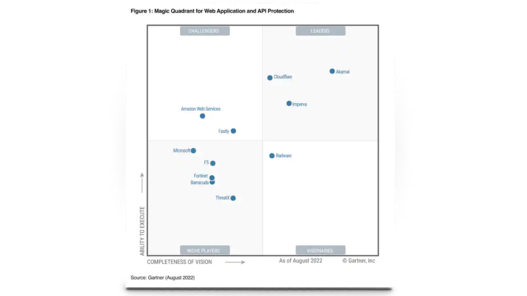

Alternativen hierzu sind entsprechend Gartner Akamai, Imperva, Fastly oder AWS WAF:

Es ist wichtig zu beachten, dass es viele weitere Anbieter von WAFs gibt, und die Wahl des am besten geeigneten Anbieters hängt von den individuellen Anforderungen und Bedürfnissen des Unternehmens ab.

Ebenfalls wichtig, dass du über die neuesten OWASP-Top-10-Schwachstellen auf dem Laufenden gehalten wirst und deine Anwendung regelmäßig testest, um sicherzustellen, dass sie sicher ist. Diese lassen sich beispielsweise über eine integrierte CVE Überwachung sowie regelmäßig ausgeführten Sicherheitsscans realisieren.

CVE Überwachung

Die CVE Überwachung ist eine Integration einer Schwachstellenvalidierung in den Entwicklungszsyklus. Hierfür lässt sich beispielsweise trivy verwenden.

Trivy ist ein Open-Source-Sicherheitsscanner, der speziell für die Sicherheitsbewertung von Container-Images entwickelt wurde. Trivy kann Container-Images auf Schwachstellen, fehlende Patches und Konfigurationsfehler scannen, indem es eine Vielzahl von Datenquellen verwendet, einschließlich öffentlicher CVE-Datenbanken, OS-Paket-Manager und Security-Benchmarks. Das Tool kann in verschiedene Continuous-Integration-/Continuous-Delivery (CI/CD)-Pipelines integriert werden, um eine automatisierte Sicherheitsbewertung von Container-Images zu ermöglichen. Trivy ist in der Lage, Container-Images für eine Vielzahl von Betriebssystemen und Frameworks zu scannen, darunter Alpine Linux, CentOS, Debian, Ubuntu, Node.js, Ruby, Python und viele andere. Das Tool kann auch als Teil eines umfassenderen Sicherheits- und Compliance-Programms eingesetzt werden, um sicherzustellen, dass Container-Images den internen Sicherheitsrichtlinien und den externen Compliance-Anforderungen entsprechen.

Alternativ hierzu können für die Sicherheitsbewertung von Container-Images ebenso folgende Tools verwendet werden können:

- Clair: Clair ist ein Open-Source-Sicherheitsscanner, der speziell für die Überprüfung von Schwachstellen in Docker-Containern entwickelt wurde. Es kann Container-Images auf Schwachstellen, CVEs und andere Sicherheitsbedrohungen scannen.

- Anchore: Anchore ist eine cloudbasierte Plattform, die entwickelt wurde, um die Sicherheit von Container-Images zu gewährleisten. Es kann Container-Images auf Schwachstellen, fehlende Patches und Konfigurationsfehler scannen und eine Risikobewertung durchführen.

- Docker Bench for Security: Docker Bench for Security ist ein Open-Source-Tool, das speziell für die Bewertung der Sicherheit von Docker-Containern entwickelt wurde. Es kann eine Vielzahl von Tests durchführen, um die Einhaltung von Best Practices und Sicherheitsrichtlinien sicherzustellen.

- Sysdig Secure: Sysdig Secure ist ein cloudbasiertes Sicherheits-Tool, das für die Sicherheitsbewertung von Container-Images entwickelt wurde. Es kann Container-Images auf Schwachstellen, CVEs und andere Sicherheitsbedrohungen scannen und eine Risikobewertung durchführen.

Security Scans

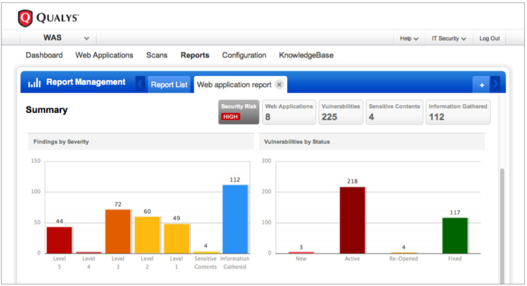

Abschließend sollte zur Validierung des aktuellen Status Quo eine regelmäßige Überprüfung der Schwachstellen durchgeführt werden. Dieser bietet eine relativ einfache Möglichkeit zur Identifizierung von Sicherheitslücken , die von Angreifern ausgenutzt werden könnten in Form automatisierte Tests und klassifiziert diese entsprechend der OWASP TOP 10:

Die Blackbox Scans bieten eine umfassende Analyse, tiefes Scanning sowie eine Malware Erkennung:

- Umfassende Analyse

Der Web Application Scan findet und katalogisiert alle Web-Apps in deinem Netzwerk, einschließlich neuer und unbekannter. Wir können deine Anwendungen mit ihren eigenen Labels kennzeichnen und diese Labels dann verwenden, um die Berichterstellung zu steuern und den Zugriff auf Scandaten einzuschränken.

- Tiefes Scannen

Das dynamische Tiefenscannen vom Web Application Scan decken alle Apps und APIs in deinem Perimeter, internen Netzwerken und öffentlichen Cloud-Instanzen ab und gibt dir sofortige Sichtbarkeit von Schwachstellen wie SQLi und XSS. Authentifizierte, komplexe und progressive Scans werden unterstützt. Mit programmgesteuertem Scannen von SOAP- und REST-API-Diensten können IoT-Dienste und mobile App-Backends validiert werden.

- Malware-Erkennung

Mit dem Web Application Scan wird die Websites deiner Organisation gescannt und identifiziert. Sie warnt dich vor Infektionen, einschließlich Zero-Day-Bedrohungen, durch Verhaltensanalyse. Detaillierte Malware-Infektionsberichte begleiten den infizierten Code zur Behebung.

Hierfür lässt sich beispielsweise Qualys mit deinem "Web Application Scan" verwenden. https://www.qualys.com/apps/web-app-scanning/

Fazit

Insgesamt ist es wichtig, dass Unternehmen die Bedrohung durch Angriffe auf Webanwendungen ernst nehmen und angemessene Sicherheitsmaßnahmen ergreifen, um deine Anwendungen zu schützen. Wir haben verschiedene Möglichkeiten genannt , wie du deine Webanwendung sicherer betreiben kannst. Gerne können wir deine Anwendung ein Sicherheits Audit unterziehen und dir individuelle Handlungsempfehlungen ausstellen. Melde dich gerne!

https://synaigy.com/details/security-audit

Quellen:

Verizon Studie : Data Breach Investigations Report - Executive Summary

Du hast Fragen oder Feedback?

Dann kontaktiere uns gerne direkt.

Vertiefe dein Wissen mit uns

So personalisiert KI mit Datenanalyse deinen Onlineshop

Vom Gästeerlebnis zur Kundenbindung: CX-Strategien im Okura

E-Commerce-Strategie: Augmented Reality für bessere CX

Zukunft:Omnichannel-Strategien für ROI und Kundenzentrierung

Digitaler Erfolg durch gemeinsame Unternehmenswerte

Effizienzmaximierung durch KI, Personalisierung & Daten

Personalisierung als Herzstück der Sales& Marketing-Strategy

Überwindung der Kreativitätsblockade

Diese Top 5 Superkräfte machen Product Owner unverzichtbar

Die Bedeutung der Datensouveränität

KI & Personalisierung: Zukunft der Softwareentwicklung

E-Commerce, KI und Personalisierung im Schäfer Shop

Wie sicher sind deine Systeme?

Mit modernen Order-Management-Systemen zu zufriedenen Kunden

Warum dein Onlineshop ohne Personalisierung scheitern wird

Mit Digital Nudging lenkst du deinen Kunden zum Kauf

OVHcloud: Schutz vertraulicher Infos für Unternehmen

Metaverse: B2B und B2C Unternehmen maximieren ihren ROI

Verbesserung der Customer Experience durch digitale Empathie

Managed Services im E-Commerce: Der Weg zu mehr Umsatz?

Jetzt Blog abonnieren und keine News mehr verpassen

✔️kostenlos ✔️jede Woche News ✔️Expertenwissen