Datum

09.12.2024

Dieser Beitrag wurde verfasst von:

Inhaltsverzeichnis

- 1. Digitale Berechtigungskonzepte mittels NEXIS 4.1 →

- 2. Best Practices für die Implementierung digitaler Berechtigungskonzepte mittels NEXIS 4.1 →

- 3. Definition und Gestaltung der Vorlage für digitale Berechtigungskonzepte →

- 4. Workflows und Verantwortlichkeiten →

- 5. Einsatz weiterer NEXIS-Funktionalitäten und -Module →

- 6. Unser Serviceportfolio für NEXIS →

Unternehmen stehen bei der Konzeption und Implementierung ihrer Identitäts- und Zugriffsmanagementsysteme vor einer Reihe von Herausforderungen, da die Vorschriften und gesetzlichen Anforderungen einem ständigen Wandel unterliegen und kontinuierlich angepasst sowie weiter verschärft werden.

Damit einher geht die Verwaltung und Pflege von Berechtigungskonzepten für Applikationen, IT-Systeme und sonstigen IT-Ressourcen, die schützenswerte Informationen speichern oder verarbeiten. Daher müssen moderne Berechtigungskonzepte dynamisch, skalierbar und flexibel anpassbar sein, um eine Anforderungskonformität gewährleisten zu können. Die Einhaltung von Datenschutzbestimmungen, die Sicherung von Finanztransaktionen, der Schutz sensibler Gesundheitsdaten sowie die Gewährleistung der Informationssicherheit sind nur einige wesentliche Beispiele für die Treiber hinter den einzelnen Vorschriften.

In der Praxis zeigt sich, dass klassische Lösungsansätze, bei denen Berechtigungskonzepte statisch mittels Word- / Excel-Dokumenten bzw. Confluence oder ähnlichen Wiki-Lösungen umgesetzt sind, weiterhin häufig vorzufinden sind. Diese führen jedoch zu manuellen Aufwendungen bezüglich der Pflege, Überprüfung und Freigabe von Berechtigungskonzepten. Darüber hinaus sind derartige Lösungen meist fehleranfällig und eine Wahrung der Aktualität mit großen Bemühungen verbunden. Dies kann im schlimmsten Fall zur Gefährdung der Compliance führen.

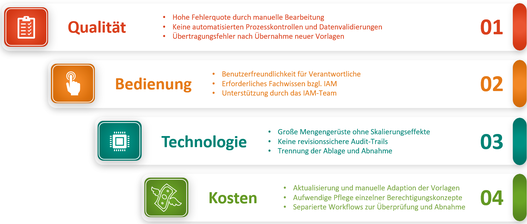

Herausforderungen bei klassischen Lösungsansätzen:

Die obenstehende Abbildung zeigt die wesentlichen Herausforderungen und Pain-Points auf, die mit der Verwendung klassischer Lösungsansätze zur Pflege von Berechtigungskonzepten verbunden sind. Dazu zählen unter anderem Qualitätsprobleme bei den IAM-Daten, mangelnde Benutzerfreundlichkeit, fehlende technische Unterstützung sowie ineffiziente Prozesse, die besonders bei einer hohen Anzahl an Berechtigungskonzepten zu übermäßigem Aufwand führen.

Die Einführung digitaler Berechtigungskonzepte stellt eine effiziente Methode dar, um den Sicherheitsanforderungen moderner IT-Umgebungen gerecht zu werden. Unternehmen stehen vor der Herausforderung, den Überblick über immer komplexere Zugriffsstrukturen zu behalten. Eine manuelle Verwaltung von Berechtigungen ist kaum noch praktikabel und birgt ein hohes Risiko von Fehlern. Der Schritt hin zu digitalen Lösungen ist daher ein notwendiger, um Sicherheitsrisiken zu minimieren und gleichzeitig den Verwaltungsaufwand zu reduzieren.

NEXIS als Lösung zur Umsetzung und Einführung digitaler Berechtigungskonzepte

NEXIS zeichnet sich als eine der führenden IAM-Lösungen für digitale Berechtigungskonzepte aus, da es über fortschrittliche Funktionalitäten für deren Gestaltung und Umsetzung sowie über eine breite Palette an Tools verfügt. Durch die Integration fortschrittlicher Technologien und einer benutzerfreundlichen Web- Oberfläche erleichtert NEXIS die Verwaltung und Kontrolle von Berechtigungen und trägt so maßgeblich zur Effizienzsteigerung und Sicherheit des Unternehmens bei.

Mit dieser Herangehensweise wird sichergestellt, dass NEXIS nicht nur die aktuellen Anforderungen erfüllt, sondern auch eine zukunftsfähige Grundlage für weitere Entwicklungen im Bereich des Identity & Access Managements schafft. Darüber hinaus überzeugt NEXIS durch eine Vielzahl ergänzender Module und Funktionen, die Synergieeffekte und flexible Kombinationsmöglichkeiten bieten.

Eine gründliche Health-Check- und Bedarfsanalyse vor der Einführung stellt sicher, dass vorhandene Lücken identifiziert und spezifische Anforderungen optimal adressiert werden. Fragen wie „Welche Funktionalitäten fehlen?“, „Was ist bereits vorhanden?“ und „Was kann NEXIS besser umsetzen?“ bilden dabei die Basis, um die Lösung perfekt auf die individuellen Bedürfnisse des Unternehmens auszurichten.

Definition von Datenquellen und Import benötigter Daten

Im ersten Schritt der Implementierung digitaler Berechtigungskonzepte ist zu prüfen, welche Daten für die Berechtigungen benötigt werden und ob diese automatisiert aus bestehenden IT-Systemen geladen werden können. Ziel ist es, manuelle Aufwände zu minimieren und die Prozesse effizient zu gestalten. Die Berechtigungskonzepte können für verschiedene Objekte (z.B. Applikationen, Zielsysteme, Geschäftsrollen) erstellt werden, wobei jedes Objekt eine eigene Instanz eines Berechtigungskonzepts erhält.

Wichtige Daten, die in der Regel automatisiert importiert werden sollten:

- Stammdaten und Eigenschaften des Bezugsobjekts (z. B. Applikation oder Zielsystem)

- Details zu Geschäfts- und IT-Rollen des Bezugsobjekts

- Stammdaten zu Systemberechtigungen und Einzelressourcen

- Informationen zu Mitarbeitern und Benutzerkonten mit Zugriff auf das System

Falls ein zentrales Identity and Access Management (IAM)-System vorhanden ist, wird empfohlen, die Daten aus diesem System zu beziehen. Ein zentralisierter Ansatz hilft, die Konsistenz und Aktualität der Berechtigungen sicherzustellen.

Nach der Festlegung der Datenquellen und des Imports erfolgt die Definition der Vorlage, die die Grundlage für alle digitalen Berechtigungskonzepte bildet. Diese Vorlage muss präzise und skalierbar sein, um den Anforderungen der verschiedenen Objekte (z. B. Applikationen, Zielsysteme) gerecht zu werden.

Manuelle Bearbeitung vs. automatisierte Erstellung

Ein zentraler Aspekt bei der Gestaltung der Vorlage ist die Frage, ob Berechtigungskonzepte manuell angepasst werden können oder vollständig automatisiert erstellt und aktualisiert werden sollen:

- Manuelle Bearbeitung: Hierbei besteht die Möglichkeit, einzelne Datenfelder (z. B. Rollennamen, Verantwortliche) individuell zu bearbeiten. Dies erlaubt eine flexible Anpassung, erfordert jedoch regelmäßige manuelle Eingriffe und birgt das Risiko von Abweichungen zwischen dem Soll- und Ist-Zustand.

- Automatisierte Erstellung: Wenn alle relevanten Daten aus den IT-Systemen verfügbar sind, kann das Berechtigungskonzept vollständig automatisch generiert und aktualisiert werden. Dies gewährleistet eine kontinuierliche Synchronisation zwischen Soll- und Ist-Zustand, reduziert menschliche Fehler und ermöglicht eine effizientere Verwaltung der Berechtigungen.

Vorlagenkonfiguration

Im Rahmen der Vorlagenerstellung müssen verschiedene Parameter festgelegt werden:

Bezugsobjekte: Bestimmung der Objekte, für die Berechtigungskonzepte erstellt werden (z. B. Applikationen, Zielsysteme, Mitarbeiter). Diese werden entweder automatisch aus den IT-Systemen importiert oder manuell in NEXIS 4 erstellt.

Datenanzeige: Filter, um die Anzeige der Berechtigungen auf spezifische Entitäten zu beschränken (z. B. nur kritische Berechtigungen). Die Flexibilität in der Anpassung der angezeigten Daten ist entscheidend, um eine zielgerichtete und übersichtliche Darstellung sicherzustellen.

Seiten und Kapitelstruktur: Strukturierung der Vorlagen in Kapitel und Seiten. Formular- und Datenanalyseseiten bilden den Kern des Inhalts. Die Kapitelseiten dienen als Navigation, während die eigentlichen Inhalte in den Formularseiten ausgefüllt werden.

Formularseiten: Jede Formularseite enthält spezifische Informationen, die im Berechtigungskonzept festgelegt werden müssen. Diese Seiten sind individuell anpassbar, je nachdem, welche Details für das jeweilige Bezugsobjekt relevant sind.

Freigabeanforderungen: Definition von Validierungsregeln, die vor der Freigabe eines Berechtigungskonzepts überprüft werden müssen (z. B. vollständig ausgefüllte Formulare). Dies hilft, Fehler zu vermeiden und die Qualität der Berechtigungskonzepte sicherzustellen.

Ein erfolgreicher Betrieb digitaler Berechtigungskonzepte erfordert klare Verantwortlichkeiten und gut durchdachte Workflows. Die Verantwortlichen für die einzelnen Bezugsobjekte (z. B. Applikationen oder Zielsysteme) übernehmen oft auch die Verantwortung für deren Berechtigungskonzepte.

Im Rahmen der Implementierung sollten die folgenden Workflows berücksichtigt werden:

- Freigabe neuer Berechtigungskonzepte: Definition eines Prozesses zur Genehmigung und Veröffentlichung neuer Konzepte.

- Überarbeitung und Aktualisierung: Workflows für die regelmäßige Überprüfung und Aktualisierung bestehender Berechtigungskonzepte, um sicherzustellen, dass sie den aktuellen Anforderungen entsprechen.

- Änderung von Vorlagen: Schritte zur Anpassung und Freigabe von Änderungen an bestehenden Vorlagen, um sicherzustellen, dass neue Anforderungen schnell und effizient implementiert werden.

- Deaktivierung von Vorlagen: Sicherstellen, dass nicht mehr benötigte Berechtigungskonzeptvorlagen deaktiviert werden, um das System schlank und übersichtlich zu halten.

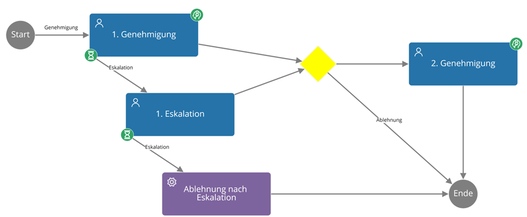

Genehmigungs- und Eskalationsprozesse

Je nach Komplexität und Kritikalität eines Berechtigungskonzepts können mehrstufige Genehmigungsprozesse eingeführt werden. Diese Genehmigungen müssen beispielsweise von Abteilungsleitern, IT-Verantwortlichen oder dem Compliance-Team erteilt werden, bevor ein Berechtigungskonzept endgültig implementiert wird. Zudem können Eskalationsstufen definiert werden, die bei nicht rechtzeitig erfolgter Genehmigung in Kraft treten.

Gestaltung individueller Dashboards

Ein weiterer zentraler Punkt der Implementierung ist die Anpassung der Benutzeroberfläche durch Dashboards, die gezielt auf die Bedürfnisse der verschiedenen Nutzergruppen (z.B. Administratoren, Fachabteilungen, Compliance-Verantwortliche) ausgerichtet sind. Durch die Erstellung personalisierter Dashboards wird sichergestellt, dass jede Nutzergruppe auf die für sie relevanten Informationen und Berechtigungskonzepte zugreifen kann.

Diese Dashboards können Navigationsseiten umfassen, die Benutzern den Zugriff auf spezifische Berechtigungskonzepte erleichtern. Ebenso können sie individuell konfigurierte Ansichten und Filter enthalten, um die Arbeit mit den Berechtigungskonzepten effizient zu gestalten.

Vorbereitung und Schulung

Bevor die Implementierung digitaler Berechtigungskonzepte unternehmensweit ausgerollt wird, empfiehlt es sich, diese in einer Pilotphase mit ausgewählten Benutzergruppen zu testen. Dadurch wird sichergestellt, dass alle Systeme korrekt funktionieren und die Benutzer die Anwendung intuitiv nutzen können.

Parallel dazu sollten Schulungsmaterialien für alle betroffenen Nutzergruppen entwickelt werden, um eine reibungslose Nutzung zu gewährleisten. Auch Live-Demonstrationen bieten sich an, um die Anwendung der Berechtigungskonzepte praxisnah zu erläutern.

Nachträgliche Überarbeitungen

Ein zentrales Merkmal digitaler Berechtigungskonzepte ist ihre Flexibilität bei Änderungen. Sobald eine Vorlage angepasst und freigegeben wurde, werden die Änderungen automatisch auf alle bestehenden Instanzen der Berechtigungskonzepte angewendet. Dies reduziert den manuellen Aufwand und garantiert, dass die neuen Vorgaben sofort in die Praxis umgesetzt werden.

Sollten neue Felder hinzugefügt oder bestehende Felder verschoben werden, müssen nur die neuen Datenfelder befüllt werden, während bereits vorhandene Inhalte und Daten in die aktualisierte Version übernommen werden.

Ein entscheidender Vorteil von NEXIS ist die modulare Architektur. Neben der Verwaltung von Berechtigungskonzepten bietet NEXIS zusätzliche Module und Funktionen, die sich optimal an den individuellen Bedarf eines Unternehmens anpassen lassen. Diese Module ermöglichen eine umfassende Lösung für das Identity & Access Management, die auch komplexe Anforderungen wie die Verwaltung von Rollen, Onboarding- und Offboarding-Prozesse oder die Einhaltung von Compliance-Vorgaben abdeckt.

NEXIS-Module können flexibel kombiniert werden, um den gesamten IAM-Prozess eines Unternehmens zu optimieren und nachhaltig zu unterstützen. Unternehmen profitieren dadurch von einer maßgeschneiderten Lösung, die mit den Anforderungen wächst und zukünftigen Entwicklungen standhält.

Die nachfolgende Abbildung stellt unseren Ansatz als Implementierungsdienstleister dar. Dieser Ansatz zielt darauf ab, den individuellen Bedarf des Kunden zu analysieren, den IST-Zustand zu erfassen und ein strategisches Zielbild zu erarbeiten. Auf dieser Basis werden die gewünschten Funktionen und Anwendungsfälle nachhaltig und bestmöglich umgesetzt, eingeführt und langfristig betrieben. So wird sichergestellt, dass die eingesetzten NEXIS-Funktionalitäten den spezifischen Anforderungen des Kunden optimal entsprechen.

Als NEXIS Platinum Partner bieten wir Ihnen ein vollumfängliches Serviceportfolio, das nicht nur sämtliche Funktionen und Module von NEXIS abdeckt, sondern auch darüber hinausgeht. Unsere Leistungen umfassen zusätzlich umfassende Services für die Integration in Ihre bestehende Systemlandschaft sowie die professionelle Unterstützung beim Betrieb von NEXIS. Mit unserem Know-how und der Erfahrung aus zahlreichen erfolgreichen Projekten stellen wir sicher, dass NEXIS optimal an Ihre Bedürfnisse angepasst wird – sowohl technisch als auch organisatorisch.

Treten Sie mit uns in Kontakt

Bereit, Ihre digitalen Berechtigungskonzepte mit Nexis auf das nächste Level zu bringen?

Erfahren Sie mehr über die Vorteile smarter digitaler Berechtigungskonzepte!

Unser Whitepaper bietet Ihnen wertvolle Einblicke, wie Sie mit NEXIS 4.1 Ihr Berechtigungsmanagement optimieren, Sicherheitsrisiken minimieren und die Effizienz Ihrer IT steigern können.

Jetzt Whitepaper herunterladen und Ihr Wissen erweitern!