Datum

14.10.2021

Dieser Beitrag wurde verfasst von:

Um einen Überblick über die Identitäts- und Berechtigungsstrukturen des Handelsunternehmens Bucherer AG zu erhalten, wurde eine Analyse der Benutzer- und Berechtigungsdaten sowie eine Analyse der Prozesse durchgeführt. Dies erfolgte mittels der Vertiefungsstudie „eAccess-Check“, einem Bestandteil des eHealth-Checks des Partnerunternehmens bprex.

Auftrag und Zielsetzung

Nach einer ersten Bestandsaufnahme wurde entschieden, den eAccess-Check auf die zentralen Systeme und Datenablagen zu konzentrieren.

Für die Analyse wurden die Benutzer- und Berechtigungsdaten der folgenden Systeme betrachtet:

- ERP-System

- Active Directory (Benutzerverwaltung)

- NTFS Berechtigungen (Ordnerstruktur)

Bei der Analyse wurde ein spezielles Augenmerk auf folgende Aspekte gelegt:

- Aufteilung der Prozesse für das Zugriffsmanagement

- Untersuchung der effektiven Berechtigungen der IT-Mitarbeiter

- Wirksamkeit des definierten Austrittsprozesses

IPG Expertenstimme

Mit dem eAccess-Check bekommt der Kunde ein differenziertes Bild zum Thema Zugriffsmanagement. Der Check ist aber nicht nur eine Bestandsaufnahme. Vielmehr erhalten die Kunden einen umfassenden Katalog an kurz- bis langfristig wirksamen Handlungsmöglichkeiten, um die gewünschte Maturität im Zugriffsmanagement zu erreichen.

Marco Rohrer CEOIPG AGVertiefungsprüfung für das Benutzer– und Berechtigungsmanagement

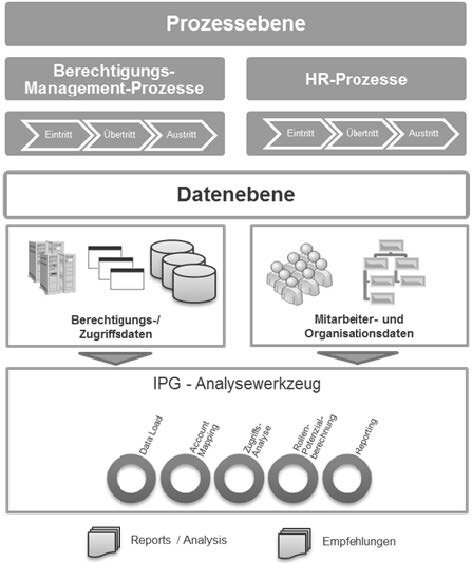

Der eAccess-Check überprüft auf der Ebene der Prozesse das Zusammenspiel zwischen Fachbereich und Informatikabteilung bei der Verwaltung und Erteilung der Rechte. Zudem wird analysiert, wie weit die HR-Prozesse und die Benutzermanagement- Prozesse miteinander abgestimmt sind. Auf der Systemebene werden dann Accounts- und Zugriffsberechtigungen ausgewählter Systeme ausgewertet und mit den Personaldaten abgeglichen.

Projektvorgehen

Die Inbetriebnahme des AM/SSO-Systems wurde von einem IPG-Consultant vor Ort beim Kunden begleitet. So konnten auftauchende Fragen rasch adressiert und bearbeitet werden, offene Punkte wurden aufgenommen, priorisiert und entsprechend bearbeitet. Die angehenden internen IAM-Administratoren beim Kunden wurden ‚on the job‘ beziehungsweise fallbezogen im aktiven System geschult und ausgebildet. Um einen möglichst unabhängigen und reibungslosen Betrieb zu gewährleisten, wurden umfassende Dokumentationsunterlagen verfasst, die den Wissenstransfer über die Implementierung des neuen Systems hinaus gewährleisten.

Für das Projekt wurde mit dem eAccess Check eine Verfahrens- und Ergebnisprüfung kombiniert. Auf der Ebene der Prozesse erfolgte die Verfahrensprüfung für das Benutzer- und Berechtigungsmanagement im Rahmen von Interviews sowie durch die Analyse von Prozessbeschreibungen, die Beurteilung von Konzepten und der Analyse der Aufbau-Organisation. Ziel war es, den gesamten User-Life Cycle Management Prozess im Unternehmen zu erfassen und auf dessen Wirksamkeit zu überprüfen. Auf der Daten- oder Systemebene wurden die tatsächlichen Benutzer- und Berechtigungsdaten von ausgewählten Systemen extrahiert und mittels einer Analysesoftware ausgewertet. Die Auswertungen, speziell im Hinblick auf die Überprüfung der Wirksamkeit der Prozesse, zeigten aber auch generelle Verbesserungspotenziale auf.

Kundenstimme

Der eAccess-Check hat uns überzeugt. Wir haben einen umfassenden Gesamteindruck über das Zugriffsmanagement in unserem Unternehmen erhalten. Dank den gut strukturierten Informationen können wir gezielt Massnahmen zur Sicherung und Verbesserung des Zugriffsmanagements umsetzen.

Dieter Köller Leitung Finanzen/InformatikBucherer AGResultat und Nutzen

Die verschiedenen Feststellungen wurden in einem umfassenden Bericht dargestellt. Zu den einzelnen „Findings“ wurden Bucherer verschiedene, kurz-, mittelund langfristig wirksame Handlungsoptionen aufgezeigt, um bestehende Schwachstellen zu eliminieren. Im Rahmen der Abschlusspräsentation wurde der Bericht der Geschäftsleitung und der IT-Leitung vorgestellt.

Mit dem eAccess-Check hat das Handelsunternehmen Bucherer mit geringem Aufwand einen aussagekräftigen Eindruck zum Umgang mit Benutzer- und Berechtigungen erhalten. Der Bericht und im Speziellen die Handlungsempfehlungen unterstützen die Entscheidungsträger bei der Gestaltung der künftigen Massnahmen zur Optimierung des Identity & Access Managements.